Sophos UTM’de Active Directory Entegrasyonu

Herkese Merhaba,

Sophos UTM Firewall’ımızda birden çok yerel SSL VPN veya yerel kullanıcı yönetmek yerine, hali hazırda var olan Active Directory’mize entegre ederek merkezi bir yönetim elde etmeyi planlıyoruz.

Active directory nedir sorunuz için microsoft üzerinden bilgi sahibi olabilirsiniz 🙂

Şimdi işlemlere başlayalım. Öncelikle Active Directory’de yetkili bir kullanıcı oluşturuyoruz veya var olan yetkili bir kullanıcıyı kullanabiliriz. Ben genellikle yeni bir servis kullanıcısı oluşturuyorum.

sophos adına bir kullanıcı oluşturuyorum. Oluşturduktan sonra Active directory (AD) üzerinde kat1-usergruop diye bir grup oluşturuyorum.

Oluşturduğum gruba kat1printer adında bir kullanıcı ekliyorum ve testlerimizi bu kullanıcı üzerinden gerçekleştireceğiz. AD tarafındaki işlemlerimiz şu anda bu kadar.

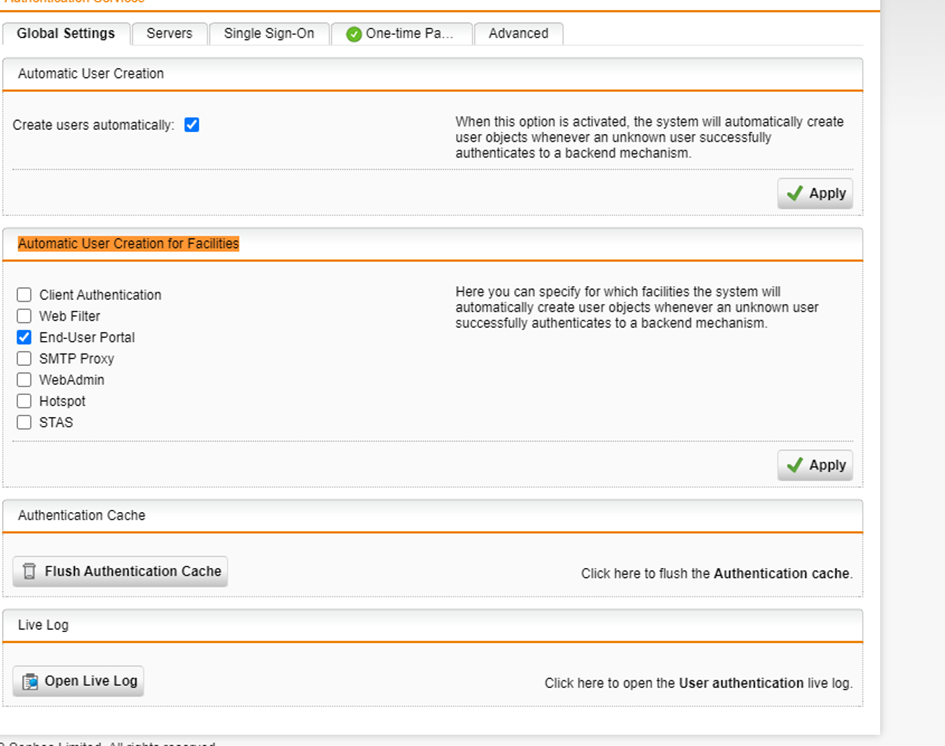

Şimdi Sophos UTM Firewall’ımıza geri dönüyoruz ve Definitions & Users sekmesinde Authentication Services sekmesine gidiyoruz. Bu sekmenin altında Global Settings sekmesinde Create users automatically seçeneğini işaretliyoruz. Bunun sebebi, AD tarafında yeni bir kullanıcı oluşturulduğunda firewall’un bunu otomatik olarak oluşturmasıdır. Bu seçeneği etkinleştirdikten sonra, hangi taraflar için bu kullanıcıya izin vereceğimizi belirlemek için Automatic User Creation for Facilities sekmesinin altında bulunan End-User Portal seçeneğini seçiyoruz.

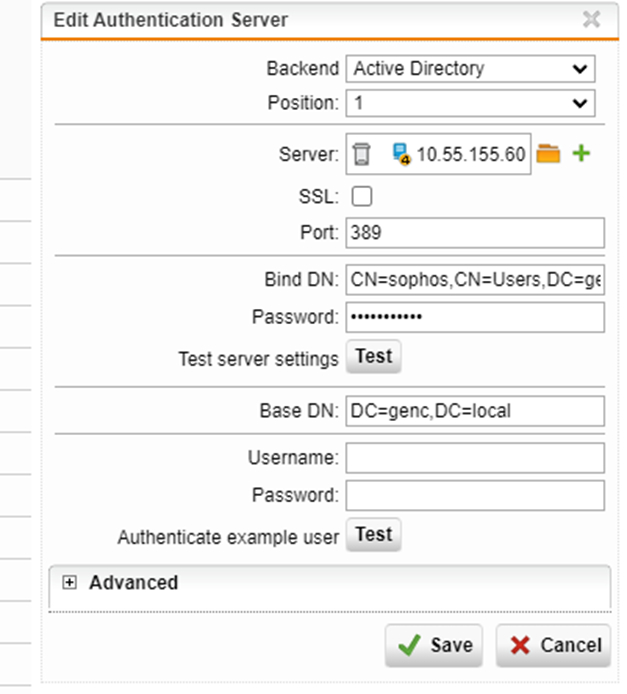

İkinci sekmedeki Servers işlemlerine geçiyoruz. Bu sekmede New Authentication Server butonuna basarak, backend bağlantımızın AD olduğunu belirtiyoruz. Position seçeneğini Top olarak sabit bırakıyoruz ve Server kısmında AD‘mizin çalıştığı sunucuyu seçiyoruz.

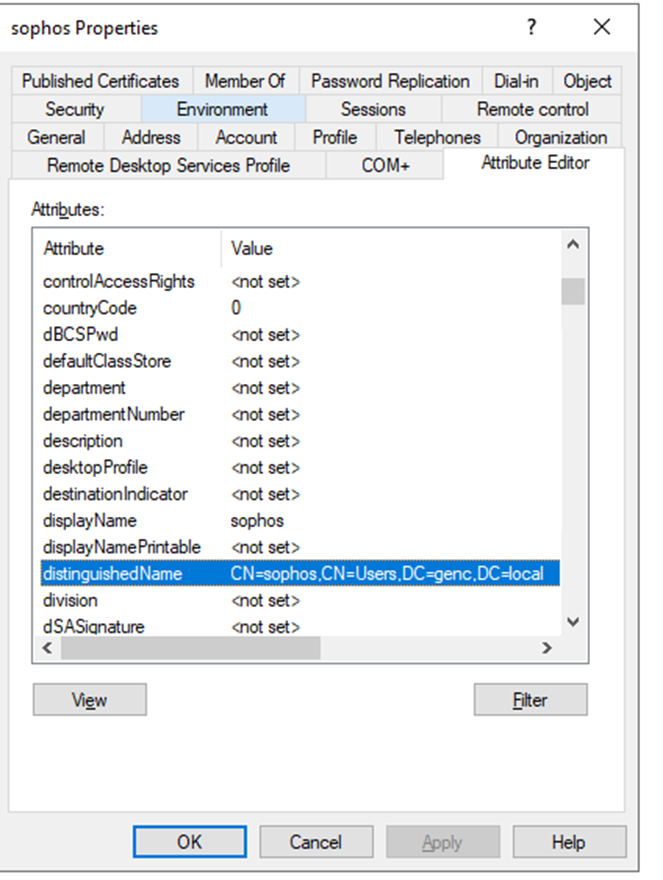

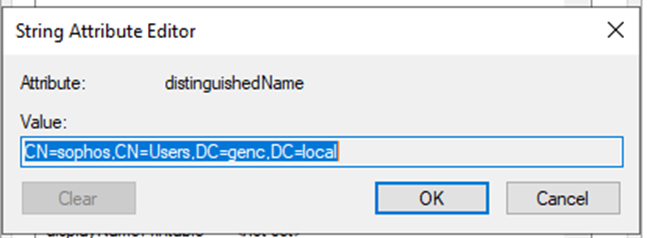

Bind CN kısmı soruluyor. Bunu bulmanın en kolay yolu, AD‘ye bağlanarak kullanıcıya sağ tıklayıp özellikler seçeneğine gidip Attribite Editör kısmına gelerek distinguishedName kısmındaki Value değerini kopyalamaktır. Örneğin; CN=sophos,CN=Users,DC=genc,DC=local şeklinde olacaktır.

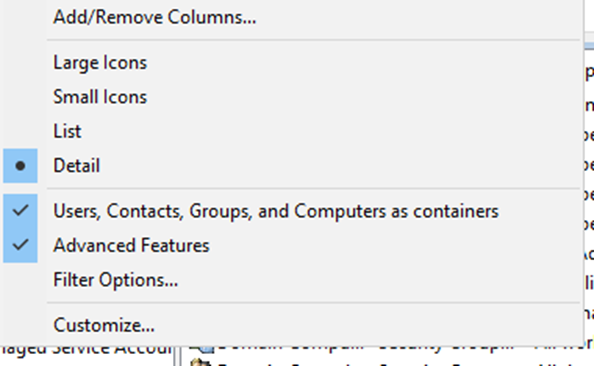

Eğer sizde Attribute Editör gozukmüyor ise View seçeneğine gelip Advanced Features açmanız gerekmektedir.

Bind DN bilgilerimizi doğru bir şekilde girdikten sonra, şimdi Test butonuna basarak bağlantımızın doğruluğunu kontrol edebiliriz. Eğer çıktımız Server test passed. şeklinde ise, bağlantımız başarılı bir şekilde gerçekleşti.

Şimdi AD bağlantısı yapmadan önce, Base DN tanımlamamız gerekiyor. Base DN değerimiz “DC=genc,DC=local” şeklinde olacak. Bu değeri Servers sekmesindeki Base DN bölümüne girerek tanımlayabiliriz.

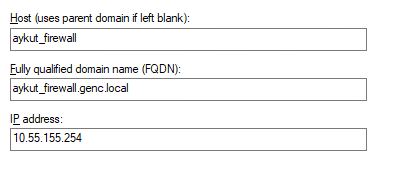

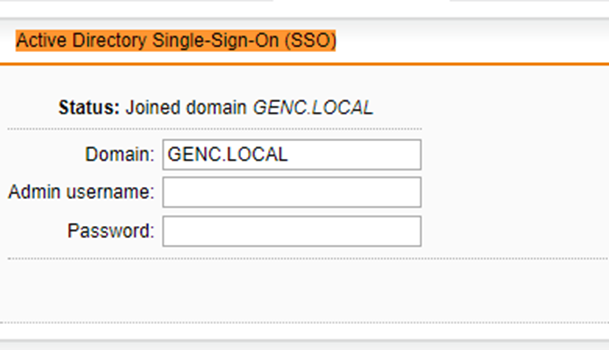

AD‘ye bağlantı kurmadan önce, son adım olarak AD üzerinden gelen kullanıcıların bilgilerini doğrulayabilmek için firewall’un AD‘ye katılması gerekiyor. Bu işlemi yapmak için Single Sign-On sekmesindeki Active Directory Single-Sign-On (SSO) ayarlarını yapıyoruz. Ancak bu işlemi yapmadan önce, DNS‘in çalıştığı sunucuya giderek firewall’umuz için bir DNS kaydı oluşturuyoruz.

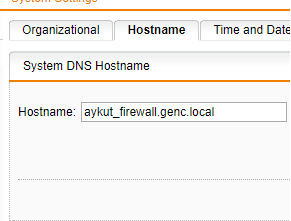

DNS kaydını oluşturduktan sonra, firewall’un hostname’ini güncelliyoruz. Bunun için System Settings > Hostname sekmesindeki System DNS Hostname bölümünü güncelliyoruz. Hostname için bir isim ve tam etki alan adı (FQDN) giriyoruz.

Bu işlem tamamlandıktan sonra, firewall’umuzu AD‘ye katılabiliriz. Bunun için aşağıdaki bilgileri girmemiz gerekiyor:

Domain: AD’nin çalıştığı alan adını giriyoruz.

Admin username: AD’ye katılma yetkisine sahip olan bir kullanıcı adı giriyoruz.

Password: Kullanıcımızın şifresini giriyoruz.

AD bağlantımız tamamlandı.

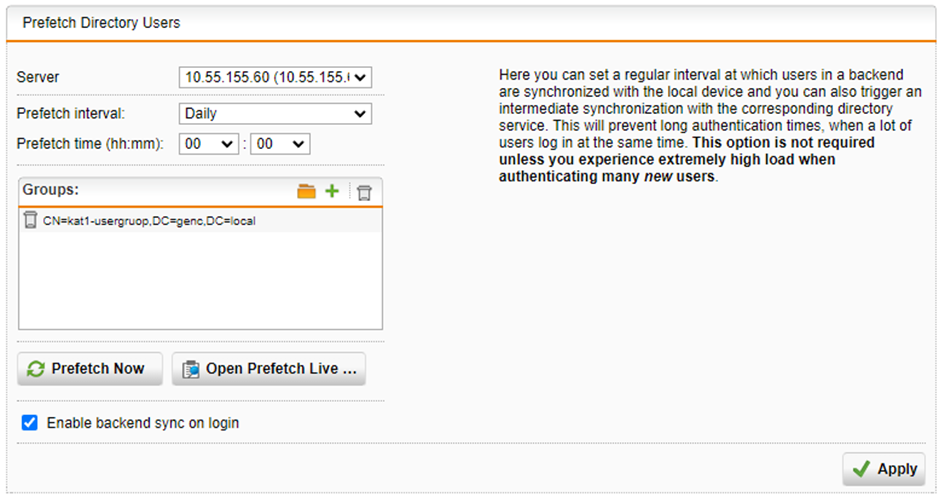

Advanced sekmesine geçiyoruz ve Prefetch Directory Users kısmına geliyoruz. Bu kısımda Server olarak AD‘mizin çalışan server’ını seçiyoruz. Prefetch interval seçeneğini Daily olarak belirliyoruz ve Prefetch time (hh:mm) kısmına interval’in çalışmasını istediğimiz saati giriyoruz. Sonrasında Groups kısmına gelerek AD‘deki grubumuzun CN bilgisini giriyoruz. Örneğin, CN=kat1-usergruop,DC=genc,DC=local.

Bu işlemleri tamamladıktan sonra Apply butonuna tıklayarak ayarlarımızı kaydediyoruz.

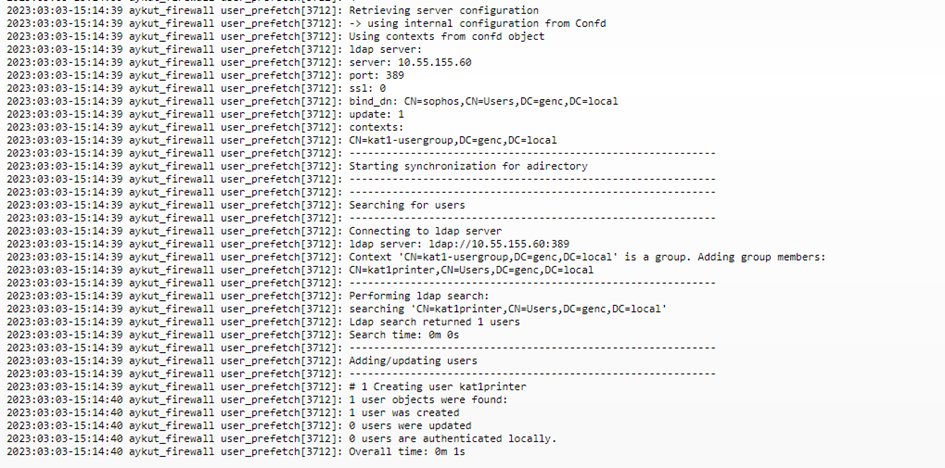

Apply butonuna tıklayarak kaydettikten sonra Prefetch Now o grubun içindeki kullanıcıları alıyoruz.

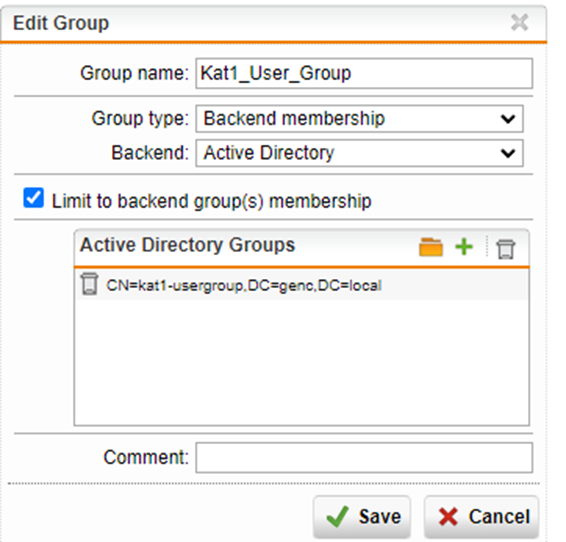

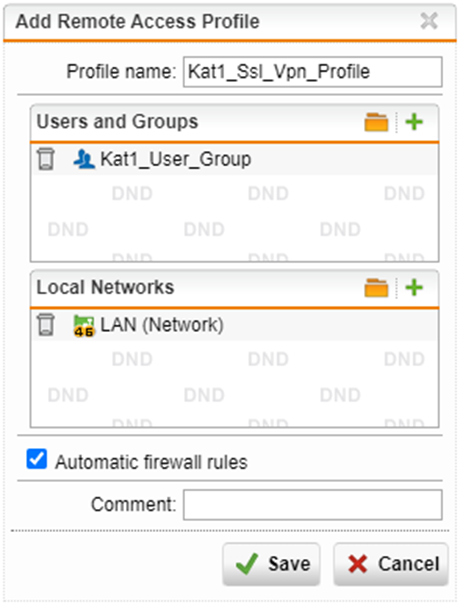

Definitions & Users sekmesinde bulunan Users & Groups sekmesinde New Group butonuna tıklayarak bir grup oluşturuyoruz. Grup adı olarak Kat1_User_Group yazıyoruz. Group type olarak Backend membership seçiyoruz. Backend seçeneği olarak AD‘yi belirtiyoruz ve Limit to backend group(s) membership seçeneğini işaretliyoruz. Grubumuzun bulunduğu CN bilgisini giriyoruz ve son olarak Save butonuna tıklayarak kaydediyoruz.

Remote Access sekmesindeki SSL sekmesinde var olan bir vpn grubuna dahil edebilir veya yeni bir tane SSL vpn profili oluşturabilirsiniz. Ben genelde yeni bir SSL vpn profili oluşturuyorum.

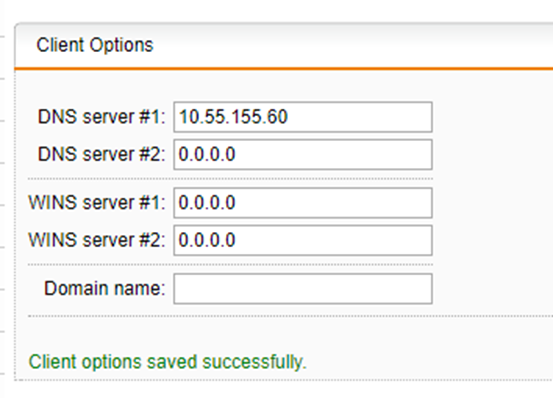

Remote Access tabındaki Advanced sekmesine gerek Client Options altında bulunan kısmı AD’im çalıştı ipyi dns olarak tanımlıyorum.

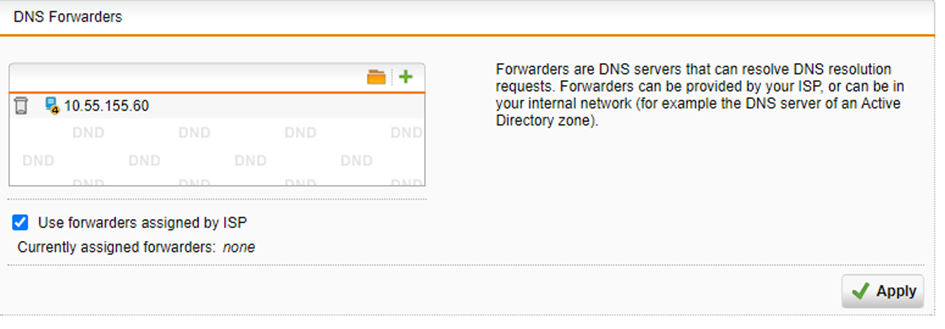

Son olarak Network Services sekmesinin altında bulunan Forwarders sekmesindeki kısma AD sunucusunun ipsini tanımlıyorum.

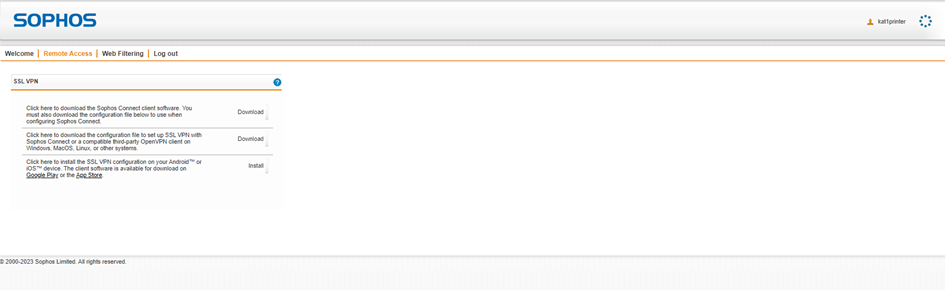

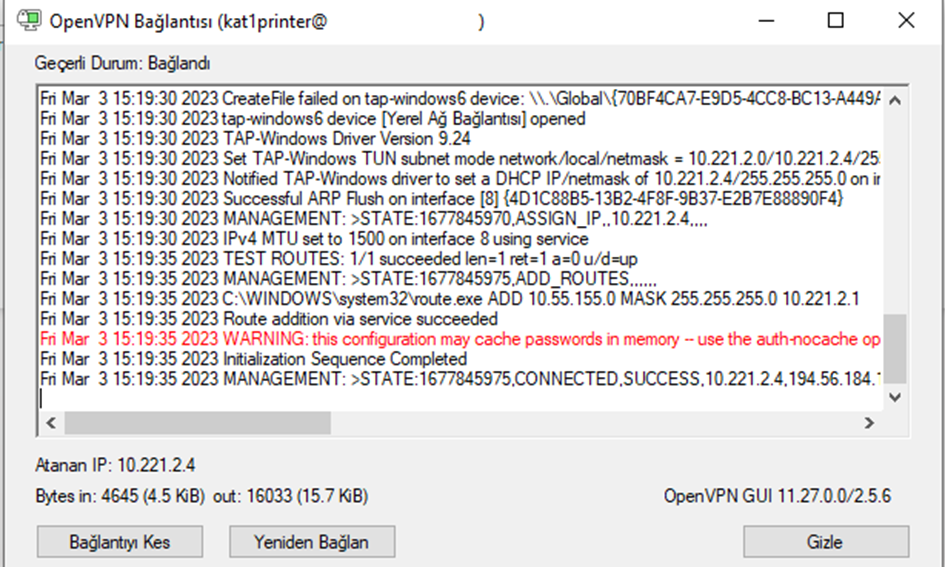

Bu işlemi yaptıktan sonra artık test için hazırım. Firewall’ımı User Portal’ına gidiyorum. Kat1printer’in kullanıcı bilgileri ile login oluyorum.

İşletim sistemime uygun olan konfig dosyasını indiriyorum. İndirdikten sonra tekrar ssl uygulaması üzerinden login olmayı deniyorum.

Başarılı bir şekilde bağlantı sağlıyorum.

Bu bir sonraki yazılarımda görüşmek üzere… Herhangi bir soruda veya sorunda bana Linkedin üzerinden veya yorumlardan ulaşabilirsiniz. 🙂

You actually make it seem really easy along with

your presentation but I in finding this topic to be really something that I think I might

never understand. It sort of feels too complicated and extremely broad for me.

I am looking forward on your next submit, I will try to get the hang of it!